Gestion des identités et des accès filaires

Pour des installations sécurisées internes à l'entreprise

Contrôle d'accès : quelles différences à part les fils ?

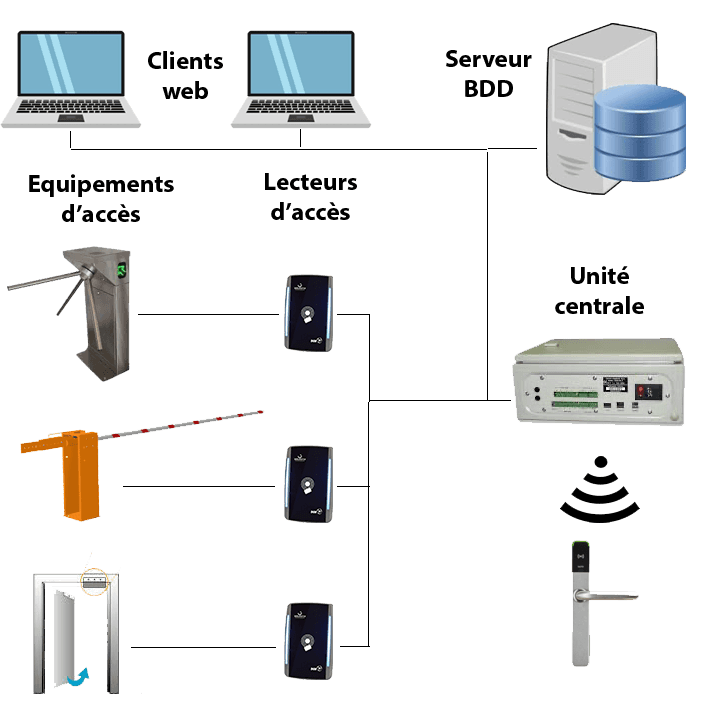

La gestion des accès filaires est très souvent une solution préférée des entreprises possédant de grands locaux avec des services informatiques en interne. En effet, ces solutions nécessitent l’installation et la maintenance d’un serveur en local (ou l’intégration d’une machine virtuelle pré-configurée), ainsi que, comme son nom l’indique, la gestion du câblage (Réseau entre les différents points comme décrits dans le schéma ci-dessous). Mais ce type de solution possède également un avantage certain, puisqu’il va pouvoir se coupler avec la totalité des équipements d’accès du marché. Ainsi, portails, barrières, tourniquets, gâches électriques ou encore ventouses s’intègrent parfaitement dans votre solution de contrôle d’accès filaire, permettant d’accroître la sécurité de chacun de vos points d’accès.

Contrôle des accès filaires : comment ça marche ?

Serveur BDD

Le serveur sur le réseau interne de l'entreprise pilote le logiciel en mettant à disposition les clients web et pilote le matériel via les unités centrales.

Clients web

L'application sera pilotée par les clients légers (sans installation) et par les différents profils de connexion paramétrés.

Unités centrales

Elles font le lien entre le serveur et les lecteurs positionnés sur le réseau IP. Avec différentes capacités et technologies, elles peuvent accueillir matériel filaire et sans fil.

Matériel d'accès

Lecteurs et équipements d'accès travaillent ensuite de concert. Les lecteurs envoient des signaux électriques aux équipements pour gérer ouverture et fermeture et assurer la traçabilité.

Le logiciel d'accès d'entreprise VAM PLUS

- Bases de données prises en charge: Oracle®

- Nombre d’utilisateurs : illimité

- Capacité de stockage (en fonction des capacités du serveur) : illimité

- Sites (région) contrôlables : illimité

- Zones contrôlables : illimité

- Zones contrôlables : illimité

- Profils d’accès gérés : illimité

- Terminaux configurables : illimité (en fonction des caractéristiques du serveur)

- Types de contrôles de temps: illimité

- Configuration graphique des zones et des terminaux: des topologies complexes à différents niveaux

- Diagnostique des terminaux : automatique avec signalisation.

- Interface du personnel et des pointages avec toutes nos solutions de gestion des temps de travail

- Protocole de communication https entre serveur central et terminaux

- Possibilité d’authentification des utilisateurs basée sur LDAP / Active Directory.

- Sauvegarde périodique des données sur un deuxième disque dur et / ou support magnétique externe par procédure manuelle

- Gestion des alarmes

- Gestion des sociétés externes

- Gestion des visiteurs

- Gestion des clés

- Gestion automatisée des visiteurs

- Intégration avec le système d’information de l’entreprise

- Autorisation de réservation et de visite

- Gestion avancée des fournisseurs

Zéro engagement

Prix bas garantis

Livraison en 48h

Experts en ligne

Zéro engagement

Experts en ligne

Prix bas garantis

Livraison en 48h